Trong bài viết này chúng ta sẽ hướng dẫn cách cấu hình SSL VPN Remote Access để người dùng có thể sử dụng máy tính hoặc laptop để truy cập vào server nội bộ từ xa với tài khoản được đồng bộ từ AD hoặc là tài khoản user local.

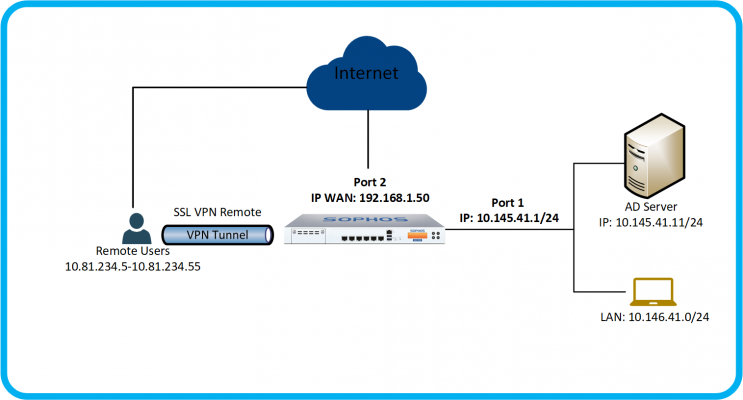

Sơ đồ mạng

Chi tiết:

- Thiết bị tường lửa Sophos đã được kết nối internet thông qua port 2 với IP WAN là 192.168.1.50.

- Vùng mạng LAN của thiết bị Sophos Firewall được cấu hình ở port 1 với IP 10.145.41.1/24 cấp phát lớp mạng 10.145.41.0/24 bằng DHCP.

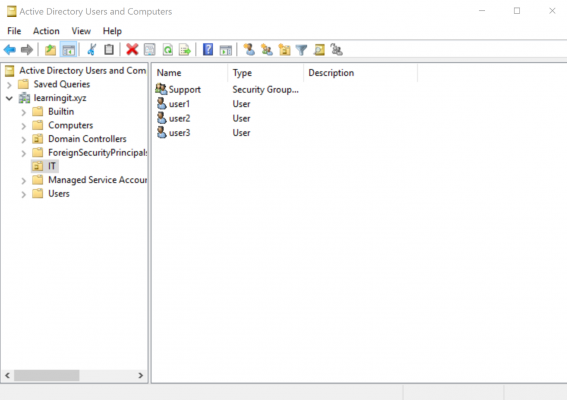

- Trong lớp LAN còn có 1 AD Server có IP 10.145.41.11/24, trên server này đã tạo 1 OU IT, trong OU IT có group Support, trong group Support có các user là user1, user2, user3.

- Chúng ta sẽ có một máy tính ngoài internet để thực hiện kết nối SSL VPN Remote Access.

Tình huống cấu hình

Chúng ta sẽ thực hiện cấu hình tính năng SSL VPN Remote Access trên thiết bị Sophos Firewall, sau khi cấu hình, người dùng máy tính hoặc laptop sẽ sử dụng user từ AD hoặc user local để kết nối SSL VPN và khi kết nối nó sẽ nhận IP trong dãy 10.81.234.5-10.81.234.55 và có thể truy cập server nội bộ bằng remote desktop.

Các bước cấu hình

- Đồng bộ AD

- Import OU và Group

- Tạo Group local

- Tạo User local và add vào group local

- Cấu hình SSL VPN Setting

- Tạo profile cho lớp mạng LAN và VPN

- Cấu hình SSL VPN Remote Access Profile

- Mở dịch vụ User Portal và SSL VPN trên cổng WAN

- Tạo policy

- Cấu hình xác thực OTP

- Kiểm tra kết quả

Hướng dẫn cấu hình

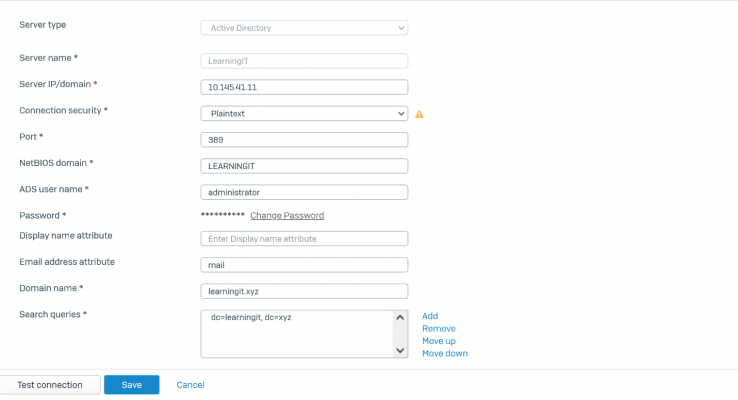

B1. Đồng bộ AD

Bước đầu tiên chúng ta cần phải đồng bộ AD với Sophos Firewall.

Để đồng bộ chúng ta vào CONFIGURE > Authentication > Server > nhấn Add.

Cấu hình với các thông số sau:

- Server type: chọn Active Directory

- Server name*: LearningIT

- Server IP/domain: 10.145.41.11

- Connection security: chọn Plaintext

- Port*: 389

- NetBIOS domain: LEARNINGIT

- ADS user name*: administrator

- Password*: nhập mật khẩu của tài khoản administrator

- Display name attribute: để trống

- Email address attribute: mail

- Domain name*: learningit.xyz

- Search quries*: nhấn Add nhập dc=learningit, dc=xyz và nhấn OK.

- Nhấn Test connection để kiểm tra kết nối đến AD server.

- Nhấn Save để lưu.

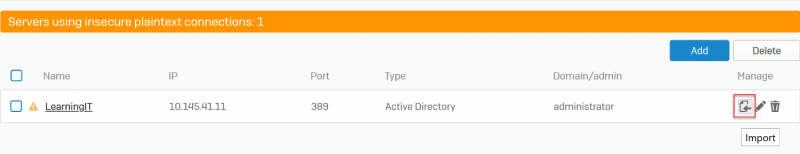

B2. Import OU và Group

Sau khi đồng bộ AD thành công chúng ta cần thực hiện import OU và Group từ AD. Nhấn vào biểu tượng như trong hình để thực hiện import.

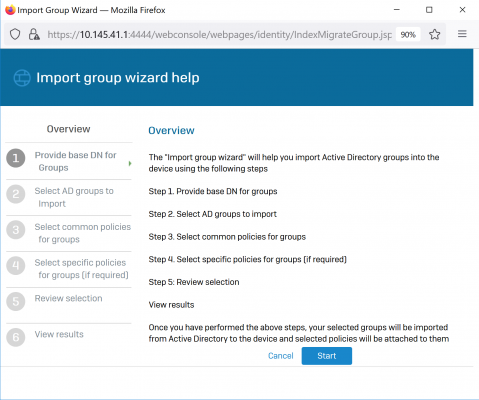

Lúc này cửa sổ Import group wizard help hiện ra nhấn Start.

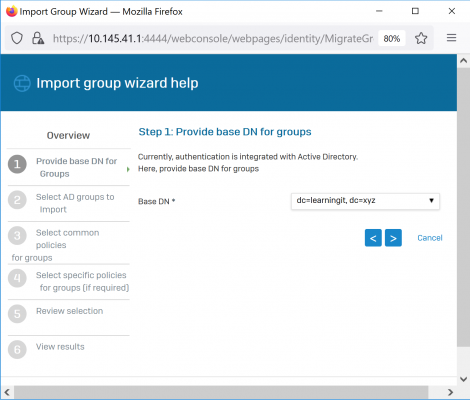

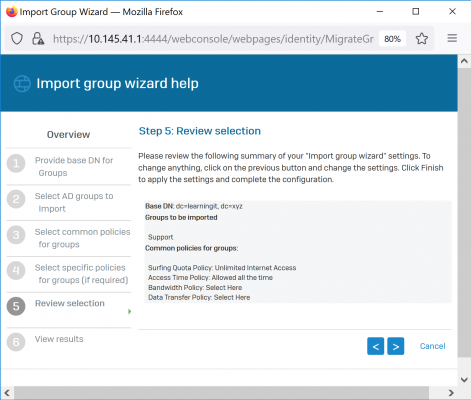

Tại mục Step 1: Provide base DN for group, chọn dc=learningit,dc=xyz từ menu thả xuống.

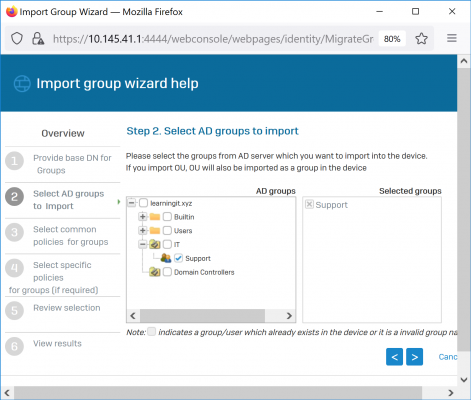

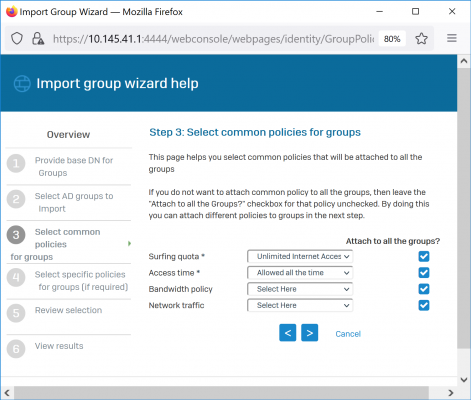

Ở Step 2: Select AD groups to import sẽ show ra các OU và group mà AD hiện có, ở đây chúng ta sẽ tích chọn group Support nằm trong OU IT như hình.

Nhấn nút “>” để tiếp tục.

Nhấn nút “>” để tiếp tục.

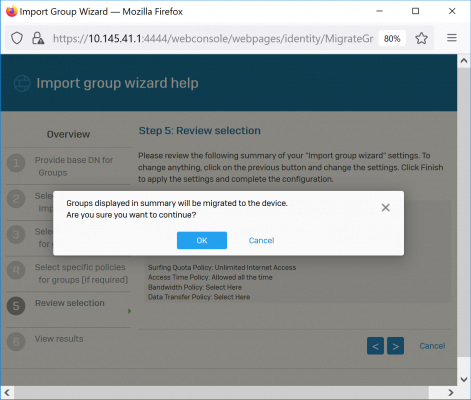

Nhấn nút “>” và OK để tiếp tục.

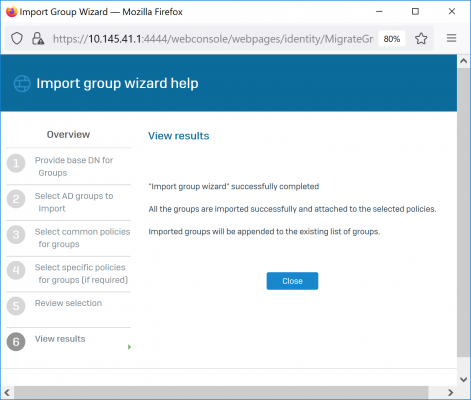

Nhấn Close để đóng cửa sổ.

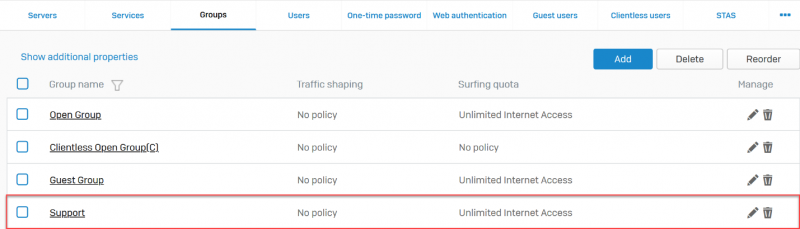

Sau khi import, chúng ta có thể vào CONFIGURE > Authentication > Group để kiểm tra xem group đã được import hay chưa.

Kết quả là group Support đã được import.

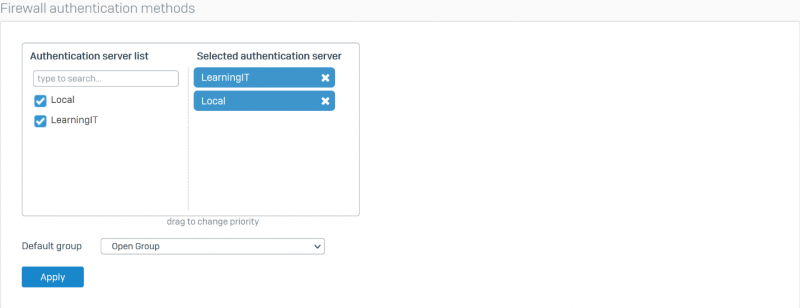

Tiếp theo để thiết bị tường lửa có thể xác thực được user từ AD chúng ta cần vào CONFIGURE > Authentication > Service.

Ở phần Firewall authentication methods chúng ta thấy rằng hiện tại chỉ thực hiện xác thực cho các tài khoản local trên firewall.

Chúng ta tích chọn LearningIT đây là server chúng ta vừa đồng bộ và phía bên phải chúng nhấn giữ chuột vào LearningIT và kéo nó lên trên so với Local.

Nhấn Apply để lưu.

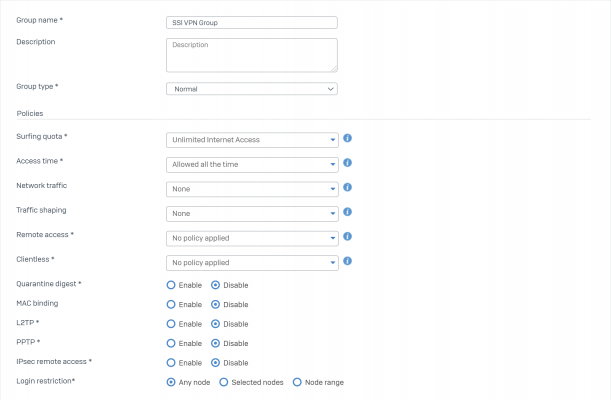

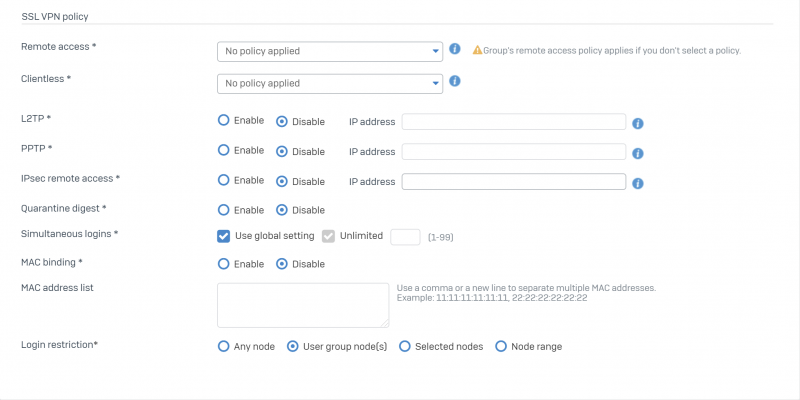

B3. Tạo Group local

Để tạo group local vào Authentication > nhấn Add và tạo với các thông số sau:

- Group name*: SSL VPN Group.

- Description: thêm nếu có.

- Group type*: chọn Normal.

- Surfing quota*: Unlimited Internet Access.

- Access time*: Allowed all the time.

- Network traffic: None.

- Traffic shaping: None.

- Remote access*: No applied policy.

- Clientless*: No applied policy.

- Quarantine digest*: Disable.

- MAC binding*: Disable.

- L2TP*: Disable.

- PPTP*: Disable.

- IPsec remote access*: Disable.

- Login restriction*: Any node.

- Nhấn Save để lưu.

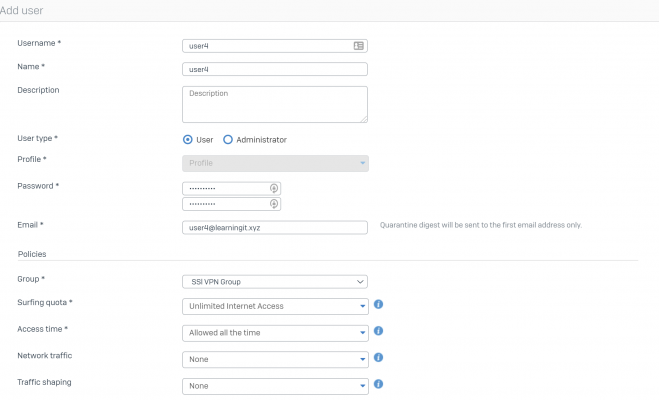

B4. Tạo user local và add vào group local

Để tạo user local vào Authentication > User > nhấn Add và tạo theo các thông tin sau:

- Username*: user4.

- Name*: user4.

- Description: thêm nếu có.

- User type*: chọn User.

- Password*: điền password vào 2 ô Password và Confirm Password.

- Email*: user4@learningit.xyz.

- Group*: chọn group SSL VPN vừa tạo ở bước 5.3.

- Khi chọn group cho user4 là SSL VPN Group thì các thông số còn lại sẽ tự động được chọn theo group SSL VPN Group

- Nhấn Save để lưu.

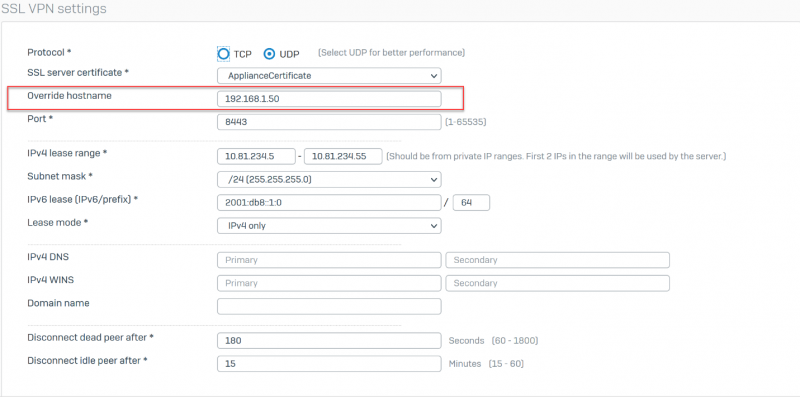

B.5. Cấu hình SSL VPN Setting

Để cấu hình SSL VPN Setting vào CONFIGURE > VPN > Show VPN Settings > SSL VPN.

Chúng ta chú ý phần Override hostname đang bỏ trống và phần IP lease range.

Ở Override hostname chúng ta điền vào IP WAN của Sophos XG là 192.168.1.50, đây là IP dùng để thiết lập kết nối SSL VPN với bên ngoài.

Ở phần IP lease range đây là dãy IP sẽ được cấp cho người dùng họ kết nối SSL VPN thành công. Chúng ta sẽ giữ nguyên phần này, tuy nhiên khi cấu hình các bạn có thể thay đổi thành range IP khác tùy theo mong muốn của các bạn.

Nhấn Apply để lưu.

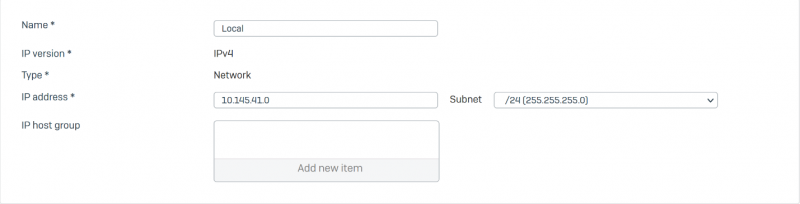

B.6. Tạo profile cho lớp mạng LAN và VPN

Để tạo vào SYSTEM > Hosts and Servers > nhấn Add.

Tạo profile cho lớp mạng LAN với các thông số sau:

- Name*: Local

- IP version*: IPv4

- Type*: Network

- IP address*: 10.145.41.0 – Subnet: /24[255.255.255.0]

- Nhấn Save để lưu

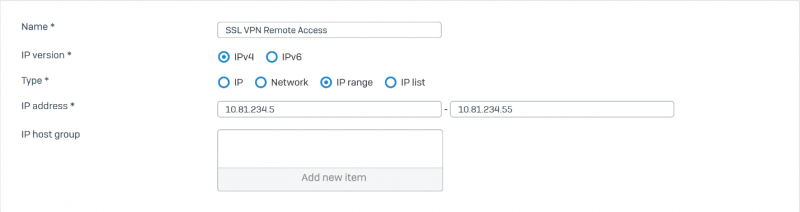

Tương tự chúng ta tạo profile cho lớp mạng SSL VPN với các thông số sau:

- Name*: SLL VPN Remote Access

- IP version*: IPv4

- Type*: chọn IP range

- IP address*: 10.81.234.5 – 10.81.234.55

- Nhấn Save để lưu

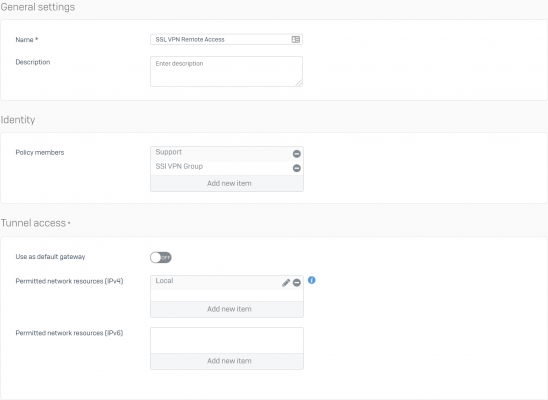

B7. Cấu hình SSL VPN Remote Access Profile

Để cấu hình vào CONFIGURE > VPN > SSL VPN [Remote Access] > Nhấn Add.

Cấu hình với các thông số sau:

- Name*: SSL VPN Remote Access

- Policy members: chọn user hoặc group mà bạn cho phép truy cập VPN, ở đây chọn group Support và group SSL VPN Group.

- Permitted network resources [IPv4]: đây là nơi chọn IP, lớp mạng, hoặc dãy IP mà kết nối VPN được phép truy cập khi kết nối SSL VPN. Ở đây chọn profile Local vừa tạo phía trên.

- Nhấn Apply để lưu.

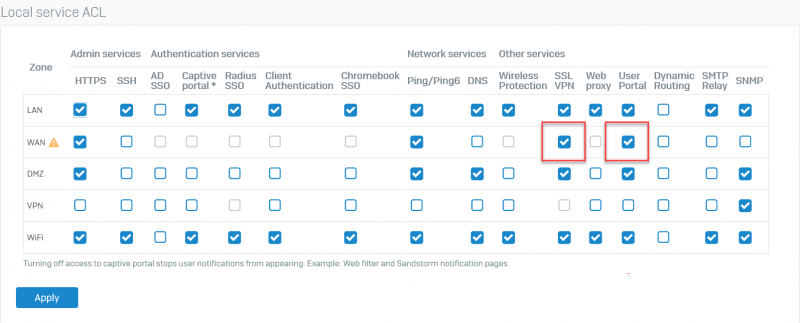

B.8. Mở dịch vụ User Portal và SSL VPN trên cổng WAN

Để người dùng có thể truy cập vào User Portal từ ngoài internet để tải phần mềm VPN cũng như có thể kết nối được SSL VPN chúng ta cần phải mở 2 dịch vụ này trên cổng WAN của thiết bị Sophos.

Để mở vào SYSTEM > Administration > Device Access.

Ở hàng WAN chúng ta tích chọn 2 dịch vụ User Portal và SSL VPN.

Sau đó nhấn Apply để áp dụng.

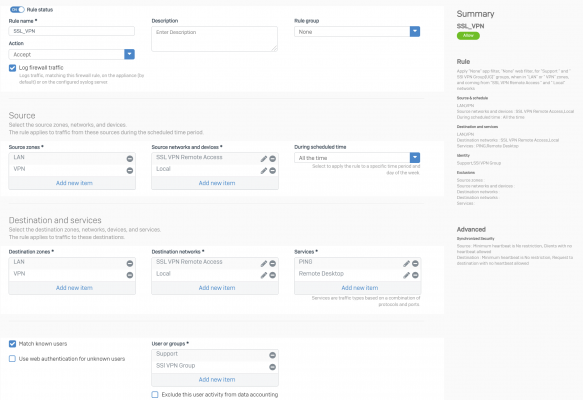

B.9. Tạo Policy

Khi người dùng kết nối SSL VPN vào hệ thống người dùng chưa thể kết nối được với mạng LAN.

Cần phải policy cho phép traffic qua lại giữa hai vùng LAN và VPN.

Để tạo policy vào PROTECT > Rules and Policies > nhấn Add firewall rule > New firewall.

Tạo theo các thông số sau:

- Rule status: ON

- Rule name*: SSL_VPN

- Action: Accept

- Log firewall traffic: tích chọn

- Rule position: Top

- Rule group: None

- Source zones*: chọn LAN và VPN

- Source networks and devices*: chọn 2 profile Local và SSL VPN Remote Access.

- During scheduled time: chọn All the time.

- Destination zones*: chọn LAN và VPN

- Destination networks*: chọn 2 profile SSL VPN Remote Access và Local.

- Service*: chọn Remote Desktop và PING

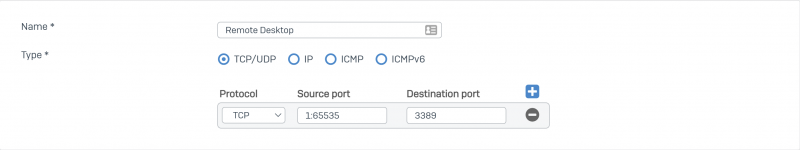

- Do service Remote Desktop chưa có nên chúng ta có thể nhấn Add new item > Create new > và tạo service Remote Desktop theo hình sau.

- Tích chọn Match know users

- Tại bảng User or groups*: chọn group Support và group SSL VPN Group. (Lựa chọn có nghĩa là khi kết nối SSL VPN chỉ có những user nằm trong group này mới được áp dụng policy này)

- Nhấn Save để lưu.

B.10. Cấu hình xác thực OTP

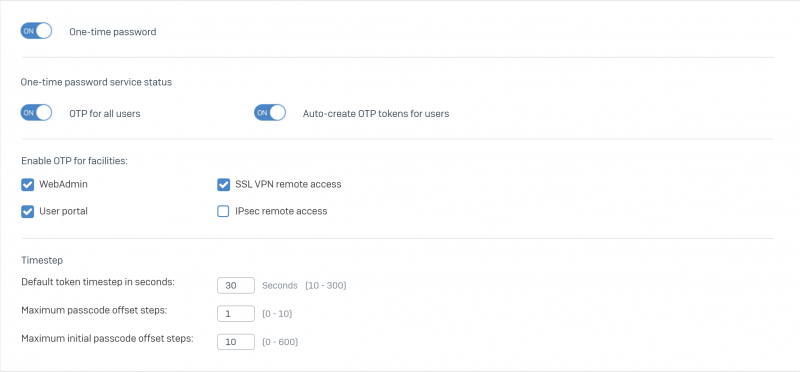

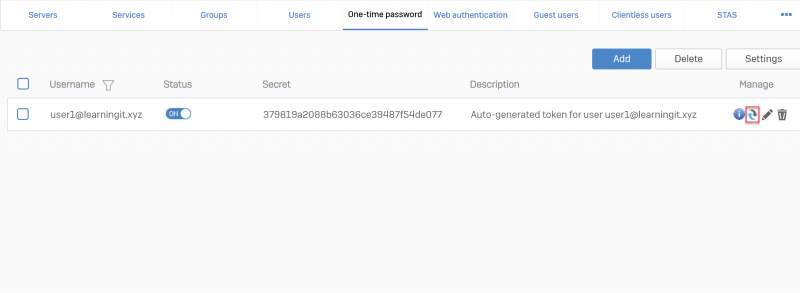

Để cấu hình vào CONFIGURE > Authentication > One-time password > Settings.

Tích chọn SSL VPN remote access tại Enable OTP for facilities.

Nhấn Apply.

B.11. Kiểm tra kết quả

Sau khi chúng ta hoàn thành cấu hình sử dụng máy tính ngoài internet để thực hiện kết nối SSL VPN.

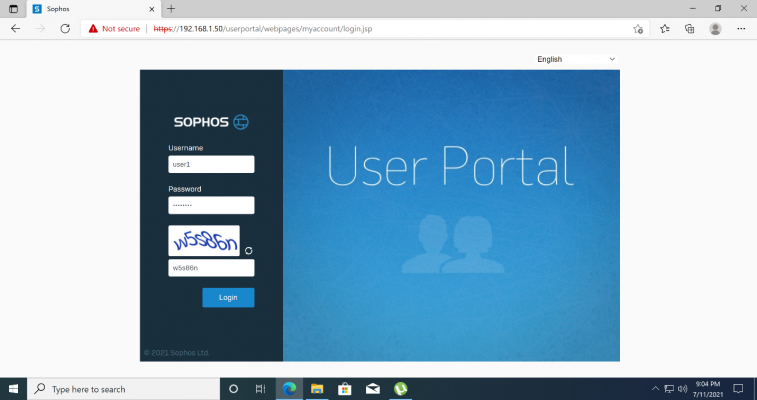

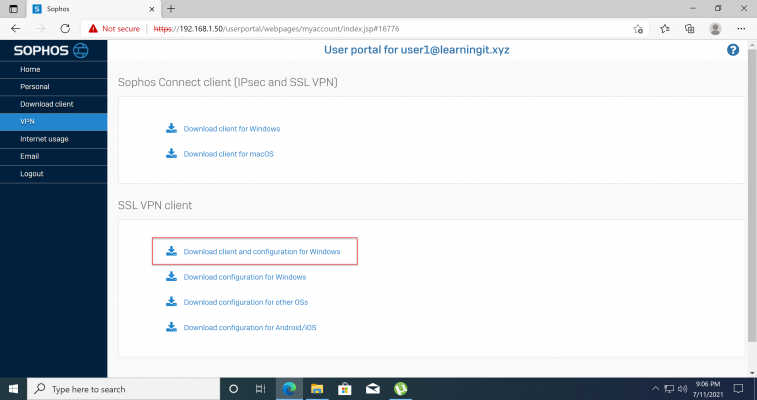

Bước đầu tiên chúng ta cần truy cập user portal để tải phần mềm cũng như profile SSL VPN.

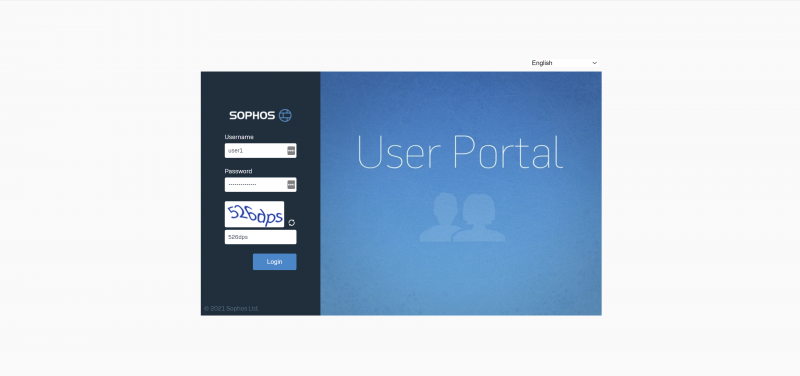

Để truy cập user portal chúng ta truy cập đường dẫn https://192.168.1.50.

Sau khi truy cập chúng ta nhập tài khoản và mật khẩu để đăng nhập.

Chúng ta sẽ sử dụng user1 được đồng bộ từ AD để đăng nhập.

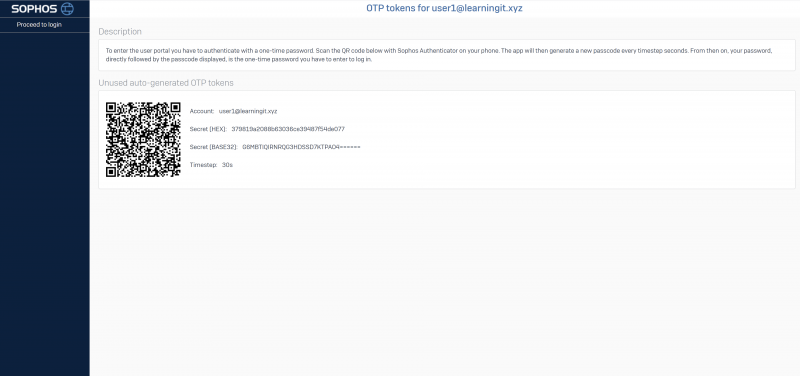

Chúng ta sẽ thấy mã QR Code hiện ra như hình sau.

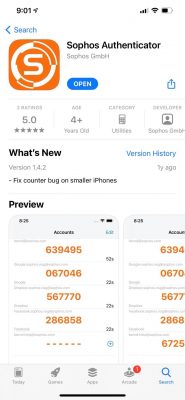

Chúng ta cần sử dụng điện thoại download ứng dụng Sophos Authenticator.

Lưu ý ứng dụng này hỗ trợ trên cả 2 nền tảng Android và IOS.

Sau khi tải xong mở ứng dụng lên chọn Scan QR và dùng điện thoại quét mã QR Code trên màn hình máy tính.

Sau khi quét thì trên điện thoại sẽ xuất hiện passcode gồm 6 số.

Sau khi scan mã QR code, trên thiết bị Sophos XG sẽ tự động nhận dạng được user đã xác thực.

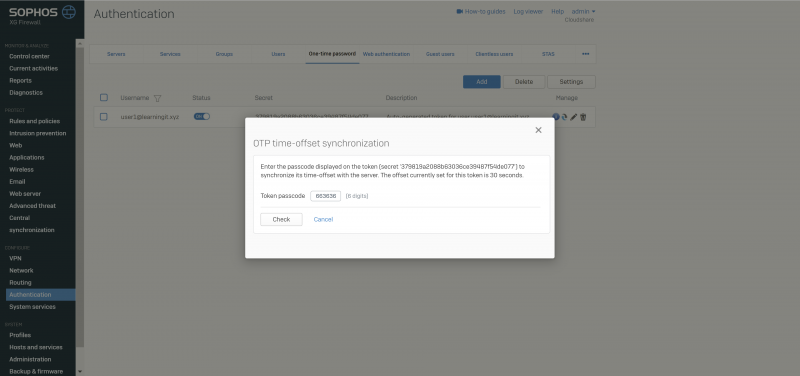

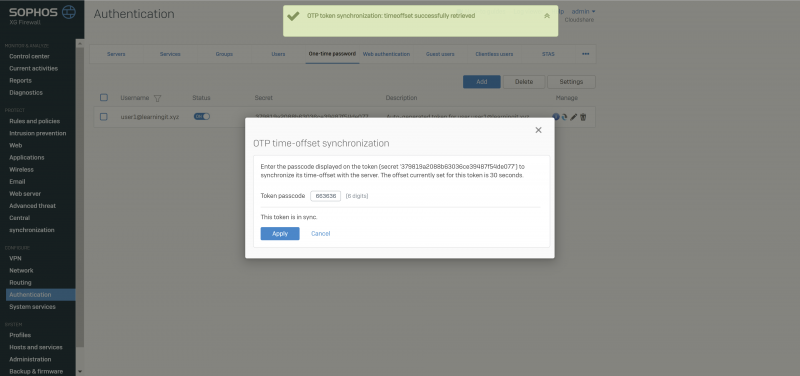

Click icon OTP time-offset synchronization

Ta sẽ nhập passcode ta nhận được trên ứng dụng Sophos Authenticator -> Nhấn Check -> Nhấn Apply

Quay lại màn hình login để đăng nhập lại với username và password + passcode trên ứng dụng.

Ví dụ mật khẩu của tài khoản là abc123 và passcode trên ứng dụng là 223454 thì mật khẩu để đăng nhập là abc123223454.

Từ bước này trở đi khi nhập mật khẩu chúng ta cần phải nhập thêm mã OTP.

Sau khi đăng nhập chúng ta nhấn vào VPN và Download client and configuration Windows để tải xuống phần mềm.

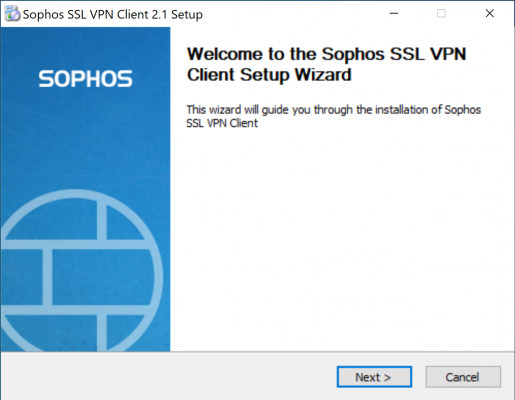

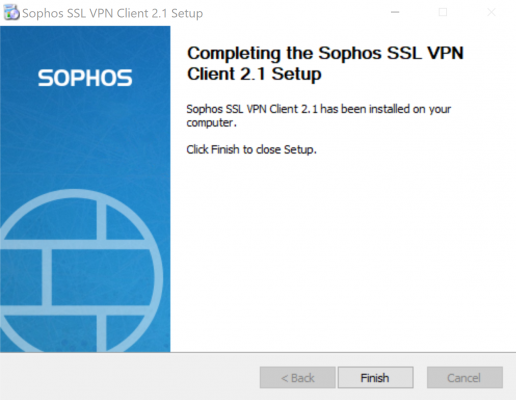

Sau đó thực hiện cài đặt phần mềm SSL VPN Remote Access theo như hình sau.

Bấm Next và làm theo cho đến khi cài đặt xong

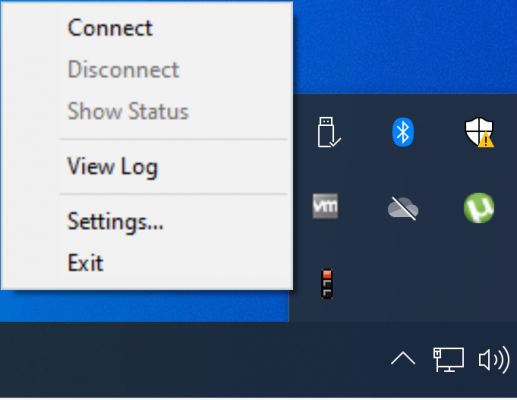

Sau khi cài đặt thành công ứng dụng sẽ hiện thị ở System Tray phía dưới bên phải màn hình.

Nhấn chuột phải vào biểu tượng đèn giao thông và nhấn Connect.

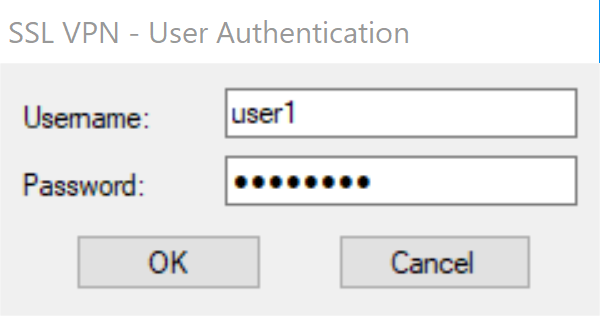

Ô đăng nhập hiện ra nhập tài khoản user1, mật khẩu vào ô và nhấn OK.

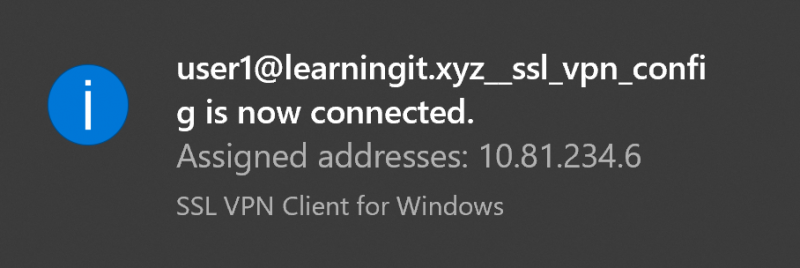

Khi kết nối thành công nó sẽ xuất hiện thông báo như hình sau.

Chúng ta có thể thấy là kết nối đã thành công và ip được gán là 10.81.234.6 đúng như dãy IP cấp phát mà chúng ta đã cấu hình lúc đầu.

Đối với user4 local chúng ta sẽ thực hiện lại các bước như trên.

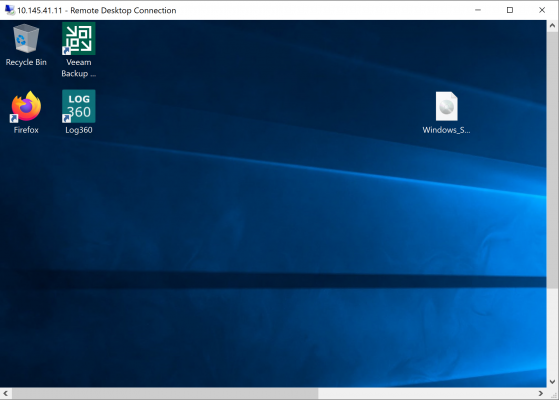

Sau khi kết nối VPN thành công chúng ta sẽ thực hiện kết nối với server AD Server 10.145.41.11 trong mạng nội bộ bằng remote desktop.

Kết quả là chúng ta đã có thể truy cập server nội bộ từ xa thành công.